在RouterOS 通过ip firewall 能对IP数据包过滤、P2P协议过滤、源和目标IP、端口、IP协议、协议(ICMP、TCP、MSS等)、网络接口、对内部的数据包和连接作标记、ToS字节、内容过滤、顺序优先与数据频繁和时间控制、包长度控制…

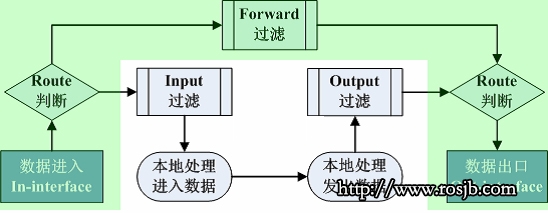

从数据传输上分类:分为input、foreward和output三种链表(chain)过滤,不管是二层或者三层过滤上都包含这三个链表。RouterOS的防火墙包括了对address-list和L7-protocol等调用

快速设置向导

• 添加一条firewall 规则,将所有通过路由器到目标协议为TCP,端口为135 的数据包丢弃掉:

1 | /ipfirewall filter add chain=forward dst-port=135 protocol=tcp action=drop |

• 拒绝通过Telnet 访问路由器(协议 TCP, 端口 23):

1 | /ip firewallfilter add chain=input protocol=tcp dst-port=23 action=drop |

操作路径: /ip firewall filter

网络防火墙始终保持对那些有威胁敏感的数据进入内部网络中,无论怎样网络都是连接在一起的,总是会有某些从外闯入你的LAN,窃取资料和破坏内部网络。适当的配置防火墙可以有效的保护网络。

MikroTikRouterOS 是功能非常强大的防火墙,包括以下特征:

• 包过滤功能

• P2P 协议过滤

• 7 层协议过滤

• IPv6 防火墙过滤

• 数据传输分类:

源 MAC 地址

IP 地址(网段或列表)和地址类型(广播、本地、组播)

端口或端口长度

IP 协议

协议选择选项(ICMP 类型和代码字段、TCP 标记、IP 选项和MSS)

Interface 的数据包从那里到达或通过那里里去

内部数据流与连接标记

ToS (DSCP)

数据包内容

Connection-rate 连接速率

PCC 分离器

数据包大小

包到达时间

基本过滤规则

防火墙操作是借助于防火墙的策略,一个策略规则是告诉路由器如何处理一个 IP 数据包,每一条策略都由两部分组成,一部份是传输状态配置和定义如何操作数据包。数据链(Chains)是为更好的管理和组织策略。

过滤功能有三个默认的数据链(chains):input, forward 和output 他们分别负责从哪里进入路由器的、通过路由器转发的与从路由器发出的数据。用户也可用自定义添加链,当然这些链没有默认的传输配置,需要在三条默认的链中对action=jump 策略中相关的jump-target 进行配置。

过滤链

下面是三条预先设置好了的 chains,他们是不被能删除的:

input

– 用于处理进入路由器的数据包,即数据包目标IP 地址是到达路由器一个接口的IP 地址,经过路由器的数

据包不会在input-chains 处理。

forward

– 用于处理通过路由器的数据包

output

– 用于处理源于路由器并从其中一个接口出去的数据包。

他们具体的区别如下:

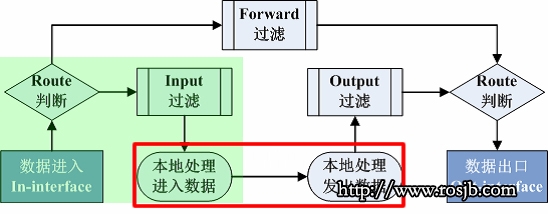

IP 数据包进入input 链表的数据工作流程:

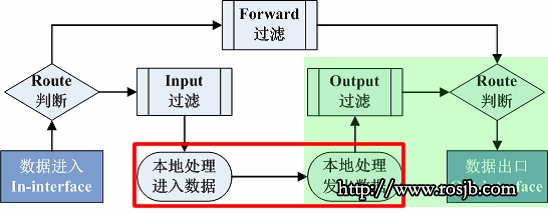

IP 数据包进入output 链表的流程:

IP 数据进入forward 链表的流程: